Keamanan Sistem GSM

Artikel Terkait

* Keamanan

Pengenalan

Setiap hari jutaan orang menggunakan telepon seluler melalui link radio. Dengan fitur meningkat, ponsel secara bertahap menjadi komputer genggam. Pada awal 1980-an, ketika sebagian besar sistem telepon selular analog, ketidakefisienan dalam mengelola tuntutan berkembang secara efektif biaya menyebabkan pembukaan pintu untuk teknologi digital (Huynh & Nguyen, 2.003).

Menurut Margrave (dn), “Dengan berbasis sistem analog yang lebih tua seperti telepon selular Advanced Mobile Phone Sistem (AMPS), dan Total Akses Sistem Komunikasi (TACS)”, penipuan selular sangat luas. Ini sangat sederhana untuk hobi radio untuk mendengarkan dan mendengar percakapan telepon selular karena tanpa enkripsi, suara dan data pengguna pelanggan tersebut dikirim ke jaringan (Peng, 2000).

Margrave (nd) menyatakan bahwa selain dari ini, penipuan selular dapat dilakukan dengan menggunakan peralatan yang kompleks untuk menerima Serial Number Elektronik sehingga klon lain ponsel dan panggilan tempat dengan itu. Untuk mengatasi penipuan selular tersebut dan membuat lalu lintas ponsel aman sampai batas tertentu, GSM (Global System untuk komunikasi Mobile atau Grup Handphone Khusus) adalah salah satu dari banyak solusi sekarang di luar sana.

Menurut GSM-tutorial, dibentuk pada tahun 1982, di seluruh dunia GSM merupakan standar yang diterima untuk komunikasi selular digital. GSM beroperasi di 900MHz, 1800MHz atau gelombang frekuensi 1900Mhz oleh “digitalisasi dan mengompresi data dan kemudian mengirimkannya ke saluran dengan dua aliran data pengguna lainnya, masing-masing slot waktu sendiri” GSM memberikan metode yang aman dan rahasia komunikasi.

Keamanan yang disediakan oleh GSM

Keterbatasan keamanan pada komunikasi seluler adalah hasil dari kenyataan bahwa semua komunikasi seluler dikirim melalui udara, yang kemudian menimbulkan ancaman dari penyadap dengan penerima sesuai. Menjaga ini dalam account, kontrol keamanan yang diintegrasikan ke dalam GSM untuk membuat sistem aman seperti jaringan publik telepon diaktifkan. Fungsi keamanan adalah:

1. Anonimitas: Ini menyiratkan bahwa hal itu tidak sederhana dan mudah untuk melacak pengguna sistem. Menurut Srinivas (2001), ketika seorang pelanggan baru GSM switch on / nya teleponnya untuk kali pertama, Internasional Mobile Subscriber Identity (IMSI), identitas aslinya yaitu digunakan dan Temporary Mobile Subscriber Identity (TMSI) diberikan kepada pelanggan, yang dari waktu ke depan yang selalu digunakan. Penggunaan ini TMSI, mencegah pengakuan user yg ikut mendengarkan rahasia GSM oleh potensial.

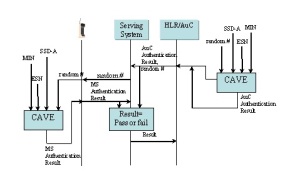

2. Otentikasi: Ia memeriksa identitas pemegang kartu pintar dan kemudian memutuskan apakah stasiun mobile diizinkan pada jaringan tertentu. Otentikasi oleh jaringan dilakukan dengan metode respon dan tantangan. Sebuah nomor acak 128-bit (RAND) yang dihasilkan oleh jaringan dan dikirim ke ponsel. Mobile menggunakan RAND ini sebagai masukan dan melalui algoritma A3 dengan menggunakan kunci rahasia Ki (128 bit) yang ditetapkan untuk ponsel, mengenkripsi RAND dan mengirimkan respon ditandatangani (SRES-32 bit) kembali. Jaringan

A3

SRES (32-bit)

Tantangan RAND (128-bit)

Ki (128 – bit)

SRES melakukan proses yang sama dan membandingkan nilainya dengan respon yang diterima dari mobile sehingga untuk memeriksa apakah ponsel benar-benar memiliki kunci rahasia (Margrave, nd). Otentikasi menjadi berhasil bila kedua nilai-nilai SRES pertandingan yang memungkinkan pelanggan untuk bergabung dengan jaringan. Karena setiap kali nomor acak baru dibuat, penyadap tidak mendapatkan informasi yang relevan dengan mendengarkan ke saluran tersebut. (Srinivas, 2001)

3. User Data dan Signalling Perlindungan:

A8

Kc (64-bit)

Tantangan RAND (128-bit)

Ki (128 – bit)

Srinivas (2001) menyatakan bahwa untuk melindungi data pengguna baik dan sinyal, GSM menggunakan kunci cipher. Setelah otentikasi pengguna, A8 yang ciphering algoritma pembangkit kunci (yang tersimpan dalam kartu SIM) digunakan. Mengambil RAND dan Ki sebagai input, maka hasil dalam kunci ciphering Kc yang dikirim melalui. Untuk menulis dlm kode atau menguraikan data, ini Kc (54 bit) digunakan dengan algoritma A5 ciphering. Algoritma ini adalah terkandung dalam perangkat keras dari ponsel sehingga untuk mengenkripsi dan mendekripsi data saat roaming.

Algoritma digunakan untuk membuat lalu lintas mobile aman

Algoritma Otentikasi A3: fungsi Salah satu cara, A3 merupakan stream cipher tergantung operator. Untuk menghitung SRES output dengan menggunakan A3 mudah tapi sangat sulit untuk menemukan masukan (RAND dan Ki) dari output. Untuk menutupi masalah roaming internasional, itu wajib bahwa setiap operator dapat memilih untuk menggunakan A3 independen. Dasar keamanan GSM adalah untuk menyimpan rahasia Ki (Srinivas, 2001)

Ciphering Algoritma A5: Pada kali terakhir, banyak seri A5 ada tapi yang paling umum adalah A5 / 0 (tidak terenkripsi), A5 / 1 dan A5 / 2. Karena peraturan ekspor teknologi enkripsi ada adalah adanya serangkaian algoritma A5 (Brookson, 1994).

A8 (Ciphering Kunci Membangkitkan Algoritma): Seperti A3, juga tergantung operator. Kebanyakan penyedia menggabungkan algoritma A3 dan A8 menjadi fungsi hash tunggal yang disebut COMP128. COMP128 akan membuat KC dan SRES, dalam satu kejadian (Huynh & Nguyen, 2.003).

GSM keamanan flaws

* Keamanan oleh ketidakjelasan. Menurut (Li, Chen & Ma) beberapa orang menegaskan bahwa sejak algoritma GSM tidak dipublikasikan sehingga tidak sistem aman. “Sebagian besar analis keamanan percaya setiap sistem yang tidak tunduk pada pengawasan pikiran terbaik di dunia tidak bisa sebagai aman” Misalnya., A5 tidak pernah dipublikasikan, hanya deskripsi adalah membeberkan sebagai bagian dari spesifikasi GSM.

* Lain keterbatasan GSM adalah bahwa meskipun semua komunikasi antara stasiun Handphone dan stasiun transceiver Base akan dienkripsi, dalam jaringan tetap semua komunikasi dan sinyal tidak terlindungi seperti yang ditransmisikan dalam plain text sebagian besar waktu (Li, Chen & ma).

* Satu masalah lagi adalah bahwa sulit untuk meningkatkan mekanisme kriptografi yang tepat waktu.

Cacat * yang hadir dalam algoritma GSM. Menurut Quirke (2004) “A5 / 2 adalah versi sengaja melemah A5 / 1, sejak A5 / 2 dapat retak pada urutan dari sekitar 216”.

Keamanan pelanggaran

Waktu ke waktu, orang telah mencoba untuk memecahkan kode algoritma GSM. Misalnya, menurut press release Ishak (1998) pada bulan April 1998, SDA (Smartcard Developer Association) bersama dengan dua peneliti UC Berkeley tuduhan bahwa mereka telah memecahkan algoritma COMP128, yang tersimpan pada SIM. Mereka menyatakan bahwa dalam beberapa jam, mereka bisa menyimpulkan Ki dengan mengirimkan jumlah besar tantangan ke modul otorisasi. Mereka juga mengatakan bahwa dari 64 bit, Kc menggunakan hanya 54 bit dengan bantalan nol dari 10 lainnya, yang membuat tombol cipher sengaja lemah. Mereka merasa campur tangan pemerintah mungkin alasan di balik ini, karena hal ini akan memungkinkan mereka untuk memantau percakapan. Namun demikian, mereka tidak dapat mengkonfirmasi pernyataan mereka karena ilegal untuk menggunakan peralatan untuk melaksanakan seperti serangan di AS. Dalam membalas pernyataan ini, aliansi GSM menyatakan bahwa sejak jaringan GSM memungkinkan hanya satu panggilan dari nomor telepon pada satu waktu itu tidak ada gunanya relevan bahkan jika kartu SIM bisa diklon. GSM memiliki kemampuan untuk mendeteksi dan menutup duplikat kode SIM ditemukan pada beberapa telepon (Bisnis press release, 1998).

Menurut Srinivas (2001), salah satu klaim lain dibuat oleh kelompok riset keamanan Ishak. Mereka menyatakan bahwa stasiun pangkalan palsu dapat dibangun untuk sekitar $ 10.000 yang akan memungkinkan “man-in-the-middle” menyerang. Sebagai akibatnya, stasiun pangkalan nyata bisa mendapatkan dibanjiri yang akan memaksa stasiun mobile untuk menghubungkan ke stasiun palsu. Akibatnya, base station bisa menguping percakapan dengan memberi informasi telepon untuk menggunakan A5 / 0, yaitu tanpa enkripsi.

Salah satu skenario yang mungkin lainnya adalah serangan orang dalam. Dalam sistem GSM, komunikasi dienkripsi hanya antara stasiun Mobile dan Base stasiun Transceiver tetapi dalam jaringan operator, semua sinyal tersebut dikirimkan dalam teks biasa, yang dapat memberikan kesempatan bagi hacker untuk langkah dalam (Li, Chen & Ma) .

Tindakan yang diambil untuk mengatasi kekurangan ini

Menurut Quirke (2004), karena munculnya ini, serangan, GSM telah merevisi standar untuk menambahkan teknologi baru untuk menambal lubang keamanan mungkin, misalnya GSM1800, HSCSD, GPRS dan EDGE. Pada tahun terakhir, dua patch signifikan telah dilaksanakan. Pertama, patch untuk COMP 128-2 dan COMP128-3 fungsi hash telah dikembangkan untuk mengatasi lubang keamanan dengan fungsi COMP 128. COMP128-3 perbaikan masalah dimana sisa 10 bit dari kunci sesi (Kc) telah diganti dengan nol. Kedua, telah memutuskan bahwa A5 baru / 3 algoritma, yang diciptakan sebagai bagian dari Proyek Kemitraan Generasi 3 (3GPP) akan menggantikan lemah dan tua A5 / 2. Tapi penggantian ini akan menghasilkan merilis versi baru dari perangkat lunak dan perangkat keras untuk melaksanakan algoritma baru dan ini memerlukan kerjasama dari produsen perangkat keras dan perangkat lunak.

GSM adalah keluar dari “keamanan mereka dengan ketidakjelasan” ideologi, yang sebenarnya sebuah kesalahan dengan membuat algoritma 3GPP mereka tersedia bagi peneliti keamanan dan ilmuwan (Srinivas, 2001).

Kesimpulan

Untuk memberikan keamanan bagi lalu lintas telepon mobile adalah salah satu tujuan yang diuraikan dalam spesifikasi GSM 02.09, GSM telah gagal dalam mencapai itu di masa lalu (Quirke, 2004). Sampai titik tertentu GSM tidak memberikan otentikasi pelanggan yang kuat dan lebih-enkripsi udara transmisi namun bagian-bagian yang berbeda dari sebuah jaringan operator menjadi rentan terhadap serangan (Li, Chen, Ma). Alasan di balik ini adalah kerahasiaan merancang algoritma dan penggunaan algoritma melemah seperti A5 / 2 dan COMP 128. Salah satu kerentanan lain adalah bahwa serangan di dalamnya.

Untuk mencapai tujuan tersebut, Perseroan sedang merevisi standar GSM dan ia membawa teknologi baru sehingga untuk mengatasi lubang keamanan ini. Sementara ada teknologi buatan manusia yang sempurna, GSM adalah yang paling aman, diterima secara global, nirkabel, standar umum untuk tanggal dan dapat dibuat lebih aman dengan mengambil langkah-langkah keamanan yang sesuai di daerah tertentu.

Bibliografi

Bisnis Kawat Siaran Pers (1998). GSM Aliansi Mengklarifikasikan Laporan salah & menyesatkan dari Mengkloning Telepon Digital. Diakses 26 Oktober 2004 Situs Web: http://jya.com/gsm042098.txt

Brookson (1994). Gsmdoc Diakses 24 Oktober 2004 dari gsm Situs Web: http://www.brookson.com/gsm/gsmdoc.pdf

Chengyuan Peng (2000). GSM dan keamanan GPRS. Diakses 24 Oktober 2004 dari Perangkat Lunak Telekomunikasi dan Multimedia Laboratorium Helsinki University of Technology Situs Web: http://www.tml.hut.fi/Opinnot/Tik-110.501/2000/papers/peng.pdf

Epoker Diakses 27 Oktober 2004 dari Departemen Matematika Boise State University, Matematika 124, Fall 2004 Situs Web: marion/teaching/m124f04/epoker.htm ~ http://math.boisestate.edu/

Huynh & Nguyen (2003). Sekilas GSM dan keamanan GSM. Diakses 25 Oktober 2004 dari universitas Negeri Oregon, proyek Situs Web: http://islab.oregonstate.edu/koc/ece478/project/2003RP/huynh_nguyen_gsm.doc

aspek keamanan dari GSM rinci dalam GSM Rekomendasi:

02.09 – Aspek Keamanan

Identitas Pelanggan Modul 02,17 –

03,20 – Keamanan Jaringan Fungsi Terkait

03,21 – Keamanan Terkait Algoritma ”

pelanggan yang secara unik diidentifikasi oleh International Mobile

Subscriber Identity (IMSI). Informasi ini, bersama dengan tombol otentikasi pelanggan individu (Ki), merupakan mandat identifikasi sensitif analog dengan Electronic Serial Number (ESN) dalam sistem analog, seperti AMPS dan TACS.

Desain dari otentikasi GSM dan skema enkripsi adalah seperti bahwa informasi sensitif tidak pernah dikirim melalui saluran radio. Sebaliknya, mekanisme tantangan-respon digunakan untuk melakukan otentikasi. Percakapan yang sebenarnya akan dienkripsi menggunakan sementara, secara acak ciphering kunci (Kc).

Komponen yang diperlukan:

Untuk otentikasi dan mekanisme keamanan untuk fungsi, tiga unsur (SIM, handset, dan jaringan GSM) harus diisi. Ini distribusi kredensial keamanan dan algoritma enkripsi menyediakan ukuran tambahan keamanan baik dalam memastikan privasi percakapan telepon seluler dan dalam pencegahan penipuan telepon selular.

* GSM handset atau MS

Mengidentifikasikan MS sendiri dengan cara temporer Mobile Subscriber Identity (TMSI), yang diterbitkan oleh jaringan dan bisa diubah secara periodik (yaitu selama tangan-off) untuk keamanan tambahan.

* Subscriber Identity Module (SIM)

SIM berisi IMSI, kunci otentikasi pelanggan individu (Ki), algoritma menghasilkan ciphering kunci (A8), algoritma otentikasi (A3), serta Nomor Identifikasi Pribadi (PIN). Handset GSM berisi algoritma ciphering (A5). algoritma enkripsi yang (A3, A5, A8) hadir dalam jaringan GSM juga.

* Jaringan GSM

Pusat Otentikasi (AUC), bagian dari Operasi dan Pemeliharaan Subsystem (OMS) dari jaringan GSM, terdiri dari database identifikasi dan otentikasi informasi untuk pelanggan. Informasi ini terdiri dari IMSI, yang TMSI, Lokasi Area Identity (LAI), dan kunci otentikasi pelanggan individu (Ki) untuk setiap pengguna.

GSM-Security.net

Anda portal ke dunia dari GSM Keamanan

GSM (Global System untuk komunikasi Mobile) adalah sistem telepon digital bergerak yang banyak digunakan di Eropa dan bagian dunia lainnya. GSM menggunakan variasi dari Time Division Multiple Access (TDMA) dan paling banyak digunakan dari tiga teknologi telepon nirkabel digital (TDMA, GSM, dan CDMA). GSM digitizes dan kompres data, kemudian mengirimkannya ke saluran dengan dua aliran data pengguna lainnya, masing-masing slot waktu sendiri. GSM beroperasi di 900MHz, 1800MHz atau gelombang frekuensi 1900Mhz.

GSM adalah standar de facto telepon nirkabel di Eropa. GSM memiliki lebih dari satu milyar pengguna di seluruh dunia dan tersedia di 190 negara. Karena banyak operator jaringan GSM memiliki perjanjian roaming dengan operator asing, pengguna seringkali dapat terus menggunakan ponsel mereka ketika mereka bepergian ke negara lain.

GSM bersama-sama dengan teknologi lainnya adalah bagian dari evolusi telekomunikasi nirkabel bergerak yang mencakup High-Speed Circuit-Switched Data (HCSD), General Packet Radio Sistem (GPRS), Enhanced Data GSM Environment (EDGE), dan Universal Mobile Telecommunications Service (UMTS ).

GSM masalah keamanan seperti pencurian pelayanan, privasi, dan penangkapan hukum terus meningkatkan bunga yang signifikan dalam komunitas GSM. Tujuan portal ini adalah untuk meningkatkan kesadaran akan isu-isu ini dengan keamanan GSM.

Untuk pengenalan teknologi GSM, kunjungi Tutorial GSM dari Konsorsium Rekayasa Internasional, Pengantar GSM dari Kinerja Technologies, atau Ikhtisar Sistem Global untuk Komunikasi Bergerak oleh John Scourias.

Untuk pengantar lembut dengan isu-isu yang terlibat dalam keamanan GSM, GSM Keamanan membaca FAQ. Untuk informasi lebih mendalam, bacalah GSM Keamanan Papers.